|

Taille: 6145

Commentaire: oups

|

Taille: 7277

Commentaire: imports AC régions

|

| Texte supprimé. | Texte ajouté. |

| Ligne 8: | Ligne 8: |

| * c'est l'autorité de certification racine * elle est donc auto-signée * elle va signer les autorités de certification régionales |

* c'est l'autorité de certification de base, elle est donc auto-signée * elle a signé les autorités de certification régionales |

| Ligne 12: | Ligne 11: |

| Des autorités de certification régionales (AC BA, AC-BAP, AC-BAO, etc.):: * pour chaque bureau régional, une autorité de certification * signée par AC-Racine * elle signera les certificats finaux |

Des autorités de certification régionales (AC-BA, AC-BAP, AC-BAO, etc.):: * une par bureau régional de l'AUF * elles sont signées par l'autorité racine (AC-Racine) * elles signent les certificats finaux |

| Ligne 18: | Ligne 17: |

| * chacun est signé par l'autorité régionale qui l'a émise * utilisateurs : pour la messagerie, l'accès au RPV (OpenVPN), l'authentification web, le chiffrement en général, etc. * serveurs SSL/TLS : serveurs web, smtp, imap, pop, etc. * serveurs OpenVPN : pour les points d'accès RPV |

* chaque certificat est signé par l'autorité régionale qui l'a émis * trois profils : * utilisateurs : pour la messagerie, l'accès au RPV (OpenVPN), l'authentification web, le chiffrement en général, etc. * serveurs SSL/TLS : serveurs web, smtp, imap, pop, etc. * serveurs OpenVPN : pour les points d'accès RPV |

| Ligne 25: | Ligne 25: |

| * un serveur OCSP est disponible | * un serveur OCSP général est disponible (révocation en ligne) |

| Ligne 31: | Ligne 31: |

| Le système est disponible sur le site https://igc.auf.org. Ce site utilise SSL avec un certificat signé par la PKI, plus exactement signé par l'autorité racine. Afin de pouvoir y accéder directement sans que Firefox ne pose de question, vous devez installer le certificat de l'autorité racine de l'AUF. Voici la procédure à suivre : | Le système est disponible sur le site https://igc.auf.org. Ce site utilise SSL avec un certificat signé par l'autorité racine. Afin de pouvoir y accéder directement sans que Firefox ne pose de question, vous devez installer le certificat de l'autorité racine de l'AUF. Voici la procédure à suivre : |

| Ligne 33: | Ligne 33: |

| ||<#fca0a0> Pour installer le certificat de l'autorité racine de l'AUF, cliquer ici : http://igc.auf.org/ac-racine.crt || | ||<#fca0a0> '''Installer le certificat de l'autorité racine de l'AUF en cliquant ici : http://igc.auf.org/ac-racine.crt''' || |

| Ligne 41: | Ligne 41: |

== Ajout de l'AC de sa région == Il peut être utile de disposer du certification de l'autorité de sa région (indispensable dans le cas d'extraction de [[/PKCS12|PKCS#12]]). Pour cela, '''après avoir ajouté l'autorité racine''' (lire ci-dessus), rendez-vous sur le choix [[https://igc.auf.org/retrieve/ca.jsp|Certificats AC, CRL, OCSP]] du système et importez les certificats des régions qui vous concernent. ''Liens directs pour import dans Firefox : [[http://igc.auf.org/ac-racine.crt|Racine]] [[https://igc.auf.org/cert/ca.moz/CN=AC-BA,OU=BA,O=AUF|BA]] [[https://igc.auf.org/cert/ca.moz/CN=AC-BAC,OU=BAC,O=AUF|BAC]] [[https://igc.auf.org/cert/ca.moz/CN=AC-BAC,OU=BAC,O=AUF|BAC]] [[https://igc.auf.org/cert/ca.moz/CN=AC-BAC,OU=BAP,O=AUF|BAP]] [[https://igc.auf.org/cert/ca.moz/CN=AC-BC,OU=BC,O=AUF|BC]] [[https://igc.auf.org/cert/ca.moz/CN=AC-BMO,OU=BMO,O=AUF|BMO]] [[https://igc.auf.org/cert/ca.moz/CN=AC-BOI,OU=BOI,O=AUF|BOI]] [[https://igc.auf.org/cert/ca.moz/CN=AC-BECO,OU=BECO,O=AUF|BECO]] [[https://igc.auf.org/cert/ca.moz/CN=AC-BEOM,OU=BEOM,O=AUF|BEOM]]'' |

Cette page décrit la PKI de l'AUF.

EN COURS DE MISE EN PLACE, cf Projet/PKI

Architecture

- Une autorité de certification racine (AC-Racine)

- c'est l'autorité de certification de base, elle est donc auto-signée

- elle a signé les autorités de certification régionales

- Des autorités de certification régionales (AC-BA, AC-BAP, AC-BAO, etc.)

- une par bureau régional de l'AUF

- elles sont signées par l'autorité racine (AC-Racine)

- elles signent les certificats finaux

- Des certificats finaux

- chaque certificat est signé par l'autorité régionale qui l'a émis

- trois profils :

- utilisateurs : pour la messagerie, l'accès au RPV (OpenVPN), l'authentification web, le chiffrement en général, etc.

- serveurs SSL/TLS : serveurs web, smtp, imap, pop, etc.

- serveurs OpenVPN : pour les points d'accès RPV

- Un système de révocation

- toutes les AC proposent une liste de révocation (CRL) téléchargeable en http

- un serveur OCSP général est disponible (révocation en ligne)

Les responsables techniques régionaux sont chargés d'émettre les certificats de leur région. Pour cela, ils ont un accès au système de gestion de l'autorité de certification de leur région. Ils peuvent créer y des entités. Chaque entité suit un profil : Personnel AUF, Serveurs SSL/TLS ou Serveur OpenVPN.

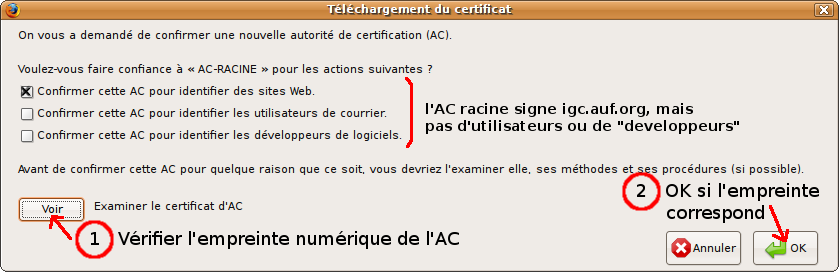

Préliminaire : installation de l'AC racine dans Firefox

Le système est disponible sur le site https://igc.auf.org. Ce site utilise SSL avec un certificat signé par l'autorité racine. Afin de pouvoir y accéder directement sans que Firefox ne pose de question, vous devez installer le certificat de l'autorité racine de l'AUF. Voici la procédure à suivre :

Installer le certificat de l'autorité racine de l'AUF en cliquant ici : http://igc.auf.org/ac-racine.crt

- Voici les empreintes numériques que vous devez voir :

(mais attention, vous êtes sur un wiki... ce n'est pas le bon endroit pour vérifier l'empreinte)

Empreinte SHA1 : CB:C8:03:9F:27:FC:0A:39:B3:6F:98:10:47:A0:E7:6D:93:57:AB:73

Empreinte MD5 : 68:72:64:2D:4B:11:23:5B:5E:8B:2C:13:A9:C9:C0:DE

Ajout de l'AC de sa région

Il peut être utile de disposer du certification de l'autorité de sa région (indispensable dans le cas d'extraction de PKCS#12). Pour cela, après avoir ajouté l'autorité racine (lire ci-dessus), rendez-vous sur le choix Certificats AC, CRL, OCSP du système et importez les certificats des régions qui vous concernent.

Liens directs pour import dans Firefox : Racine BA BAC BAC BAP BC BMO BOI BECO BEOM

Obtenir un certificat

Les personnes qui désirent obtenir un certificat doivent en faire la demande auprès de leur responsable technique régional (RTR).

Voici les étapes à suivre :

- Choisir le type de certificat : pour un serveur OpenVPN, pour un serveur SSL/TLS (web, smtp, pop, imap, etc.), pour un personnel AUF.

- Déterminer les données nécessaires en fonction du type de certificat demandé :

- Données à fournir pour un serveur OpenVPN

la ville et le pays dans lesquels est le serveur. Cela donnera un nom au serveur, de la forme rpv-ville.xx.auf.org

(si nécessaire la ville peut être le code d'une implantation, comme bap1, cnfd... En fait, le nom du serveur est libre).

l'adresse électronique du responsable du serveur, sous la forme <prenom.nom@auf.org>

- Données à fournir pour un serveur SSL/TLS en général

l'ensemble des noms sous lesquel le serveur est vu sur Internet. Par exemple pour un serveur de mail, on aura smtp.sn.auf.org, pop.sn.auf.org, imap.sn.auf.org et mail.sn.auf.org.

le nom canonique du serveur : parmis ses différents noms, on prend le plus explicite (par exemple mail.sn.auf.org dans le cas ci-dessus).

- le pays dans lequel est situé le serveur (code ISO)

l'adresse électronique du responsable du serveur, sous la forme <prenom.nom@auf.org>

- Données à fournir pour un personnel AUF

- l'adresse électronique du personnel

- le pays où il travaille (code ISO)

- la date de la fin de son contrat (s'il se termine dans moins de deux ans)

- Faire parvenir les données au responsable technique régional (RTR).

- Le RTR créé l'entité correspondante à ces données.

Le RTR envoie au demandeur le nom d'utilisateur et le mot de passe de l'entité. Note : cet envoi doit être fait de manière sécurisée. Il faut utiliser un canal de communication crypté et être certain que le destinataire est le bon. Une technique acceptable est l'utilisation du réseau Jabber de l'AUF.

Le demandeur retire le certificat correspondant dans l'interface publique du système : https://igc.auf.org/. Ce certificat sera :

soit installé directement dans Firefox. C'est la méthode conseillée car avec cette technique, la clé privée est générée par Firefox et n'est jamais envoyée sur le réseau. Cependant, si le certificat doit ensuite être utilisé en dehors de Firefox, il faut l'extraire. Pour cela, voir la page PKCS#12.

soit téléchargé directement sous la forme d'un fichier .p12, c'est-à-dire au format PKCS#12.

Utilisation du certificat

A décrire en fonction du profil et de l'usage.

- Serveur SSL/TLS avec apache, postfix, dovecot, exim, ejabberd, ...

- Serveur OpenVPN : mise en place d'un point d'accès RPV

- Personnel AUF :

- utilisation sur un client OpenVPN

- messagerie : signature, chiffrage (enigmail ?)

- ajout dans firefox

Décrire aussi l'ajout des AC dans la chaine de certifications de la machine.

Logiciels de base

Nous utilisons le système EJBCA, donc la partie publique a été adaptée à nos besoins. EJBCA est installé sur une plate-forme JBoss, placée derrière un serveur web Apache. Le système est visible sur https://igc.auf.org/

Installation du système EJBCA : /InstallationSystème

Configuration des profils : /Profils

Créations des AC : /AutoritésDeCertification

Au niveau de la gestion administrateurs :

quelques super-administrateurs peuvent intervenir à tout niveau

chaque responsable technique régional dispose d'un accès administrateur RA à l'AC qui le concerne, ce qui lui permet d'émettre des certificats personnel AUF et serveur pour toute sa région.